0x0 漏洞原理

文件上传漏洞是指在Web应用程序中存在的一种安全漏洞,黑客可以利用这个漏洞上传恶意文件到服务器上,并可能执行恶意代码或者获取敏感信息。这种漏洞的原理通常涉及以下几个方面:

- 未正确验证文件类型:Web应用程序通常会对用户上传的文件类型进行检查,以确保上传的文件是符合要求的。如果应用程序没有正确验证文件类型或者绕过了这个检查,黑客就可以上传包含恶意代码的文件,比如 .php、.exe、.js 等具有执行功能的文件。

- 未正确验证文件内容:除了文件类型,还需要验证文件的内容。黑客可以利用一些技巧来修改文件内容,绕过上传的限制。例如,通过修改文件扩展名或添加特定的代码片段绕过上传检查。

- 文件上传路径不当:如果上传文件的路径是可控的,黑客可能会尝试上传恶意文件到服务器的重要目录,比如网站根目录,从而实现执行恶意代码的目的。

- 未对上传的文件进行足够的处理:即便应用程序可以限制上传文件的类型和大小,在文件被存储或提供下载之前,仍需要确保对文件内容进行适当的处理,比如对上传的文件进行解析、重命名、存储在安全的目录等。

- 目录遍历漏洞:这种漏洞经常与文件上传漏洞结合使用。黑客可能会上传包含恶意代码的文件,然后尝试利用目录遍历漏洞访问该文件以执行恶意操作。目录遍历漏洞允许攻击者访问服务器上对他们原本不可见的目录或文件。

综上所述,文件上传漏洞的原理在于未能对用户上传的文件进行充分验证和处理,使得恶意文件得以上传并在服务器上执行,从而导致安全性问题。要防范这类漏洞,开发人员需要仔细检查文件上传功能,确保正确验证文件类型、内容,并对上传的文件进行适当处理和存储。

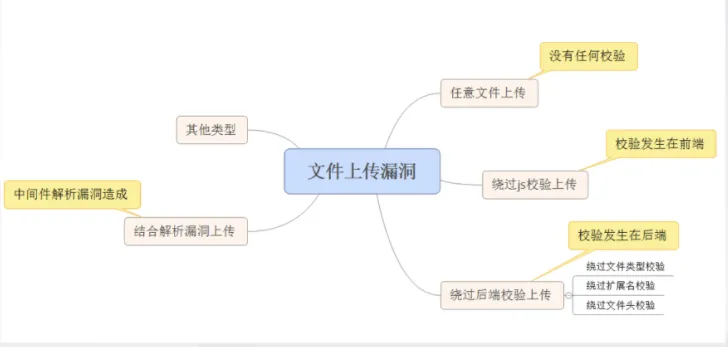

0x1 漏洞分类

文件上传漏洞可能的具体情形和分类:

- 没有任何校验 – 任意文件上传:

- 没有任何文件类型、大小、内容等校验机制,允许用户上传包含恶意代码的任意文件,导致恶意文件上传和执行。

- 绕过前端JS校验上传:

- 攻击者可以通过绕过前端JavaScript校验,直接上传恶意文件到服务器,绕开了前端的普通文件类型和大小校验。

- 中间件解析漏洞造成 – 结合解析漏洞上传:

- 利用中间件(例如常用的解析库或服务)的漏洞,攻击者可以上传恶意文件,并结合解析漏洞,导致服务器解析恶意文件并执行,从而实现攻击目的。

- 校验发生在后端 – 绕过文件类型校验、扩展名校验、头部校验:

- 在文件上传过程中,校验发生在后端,攻击者可以尝试绕过文件类型校验(文件MIME类型)、扩展名校验、文件头部校验等措施,上传包含恶意代码的文件到服务器。

0x2 漏洞危害

文件上传漏洞可能造成严重的安全风险和危害,对Web应用程序和服务器造成以下影响:

- 恶意文件执行:黑客利用文件上传漏洞上传包含恶意代码的文件,然后通过执行这些恶意文件来对服务器进行攻击。这可能包括执行任意代码、获取敏感信息、篡改数据等操作。

- 服务器感染:恶意文件上传到服务器后,可能导致服务器感染恶意软件,进而影响服务器的正常运行。这种感染可能导致数据丢失、服务中断,甚至服务器崩溃。

- 数据泄露:黑客可以上传恶意文件来访问、修改或删除服务器上的敏感数据,导致数据泄露问题。这可能涉及用户个人信息、机密业务数据等敏感信息泄露。

- 提升权限:通过文件上传漏洞,黑客可能获取服务器上敏感文件或操作权限,进而升级其在服务器上的权限,实施更广泛的攻击。

- DDoS 攻击:黑客可能通过上传大量恶意文件来耗尽服务器资源,导致拒绝服务(DDoS)攻击,使服务不可用。

- 服务业务被篡改:恶意上传的文件可以用来篡改网站内容、注入恶意广告或重定向到恶意网站,破坏网站的信誉和服务可用性。

- 牵涉法律责任:如果黑客利用文件上传漏洞上传非法文件(如侵权内容、色情内容等),网站运营者可能会面临法律诉讼和责任。

综上所述,文件上传漏洞的危害广泛且严重,可能导致数据泄露、系统被入侵、服务中断等严重后果。因此,保护文件上传功能的安全性至关重要,需要采取措施来预防和防范这类漏洞对系统和用户造成的损害。

0x3 漏洞防御

要有效防范文件上传漏洞,以下是一些防御措施和最佳实践:

- 文件类型验证:确保对用户上传的文件类型进行严格验证,只允许特定的文件类型上传。最好基于文件内容而不仅仅是文件扩展名进行验证。

- 文件大小限制:限制用户上传文件的大小,以防止恶意上传大文件导致服务拒绝攻击或服务器资源耗尽。

- 随机文件名:为每个上传的文件生成一个随机的文件名,以防止黑客猜测到文件在服务器上的位置。

- 沙盒环境:将上传的文件存储在与Web根目录隔离的独立文件夹中,并限制文件的执行权限,确保上传的文件无法直接执行。

- 双重验证:在服务器端和客户端都进行文件验证,确保文件类型、大小等多个方面都通过验证。

- 安全上传库:使用经过验证和安全的文件上传库和工具,这些库通常会处理文件上传的许多安全问题。

- 最小权限原则:确保上传文件的处理程序只拥有最少必需的权限,以限制潜在的攻击面。

- 定期审查和更新:定期审查代码,并确保应用程序和所有相关库都是最新版本,以防已知漏洞被利用。

- 安全头部设置:使用安全头部设置(如Content Security Policy)来限制恶意脚本的执行。

- 安全教育与培训:对开发人员进行安全意识培训,敦促他们编写安全的代码,并了解文件上传漏洞的威胁和应对措施。

- 监控和日志:实施监控措施,包括检测异常的文件上传行为以及记录上传文件的相关信息,以便快速发现和回应异常情况。

综上所述,综合运用这些防御措施可以有效降低文件上传漏洞带来的风险,增强Web应用程序的安全性,保护服务器和用户数据免受潜在攻击。

© 版权声明

THE END

![表情[se] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/se.gif)

![表情[zhayanjian] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/zhayanjian.gif)

![表情[jie] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/jie.gif)

![表情[qiang] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/qiang.gif)

暂无评论内容