0x0 漏洞原理

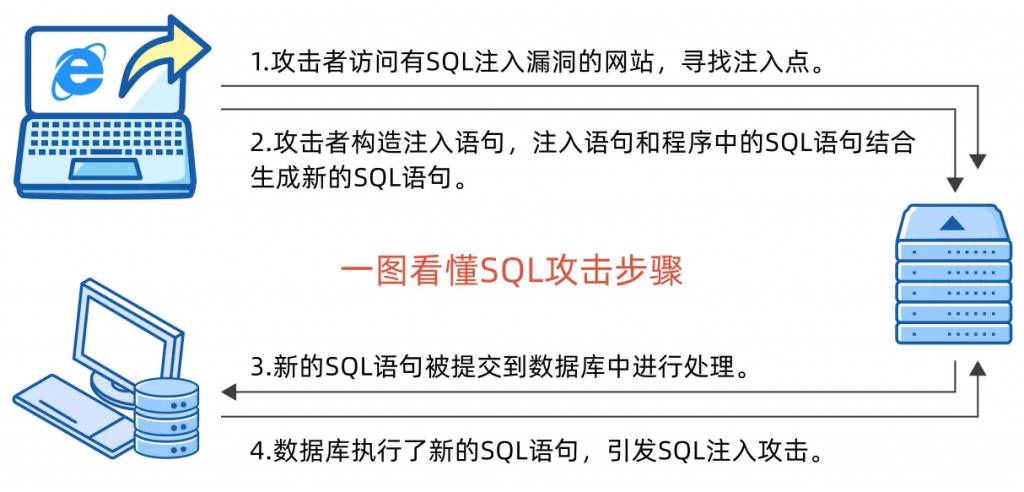

SQL注入是一种利用应用程序对用户输入数据的处理不当,通过向应用程序提交恶意构造的SQL代码,从而实现对数据库的非法访问和操作的攻击方式。以下是SQL注入攻击的原理:

- 用户输入:攻击者利用应用程序中的输入框、表单或URL参数等接收用户输入数据的地方,提交包含恶意SQL代码的输入内容。

- SQL语句拼接:应用程序未对用户输入数据进行充分验证和过滤,直接将用户输入的数据与SQL查询语句拼接在一起,构成完整的SQL语句。

- SQL注入:攻击者在用户输入的数据中插入精心构造的SQL代码,通过注入恶意SQL代码实现对数据库的控制。

- 执行恶意SQL:当应用程序执行用户输入的SQL语句时,恶意SQL代码被执行,可能导致数据库信息泄露、数据篡改、数据破坏等危害。

- 控制数据库:攻击者通过SQL注入成功后,可以对数据库进行各种恶意操作,包括查询敏感信息、修改数据、删除数据等,进而实施更广泛的攻击。

总体来说,SQL注入攻击利用应用程序对用户输入数据的信任,通过注入恶意SQL代码来绕过验证和过滤机制,最终实现对数据库的非法访问和操作。因此,开发人员在编写应用程序时应采取严格的输入验证和参数化查询等防御措施,以防范SQL注入攻击。

原理简述:

前端用户能控制输入的内容构造恶意SQL代码

WEB 应用把用户输入的内容,在没经过过滤或者严格过滤的情况下带入到数据库中执行

WEB 应用把用户输入的内容,在没经过过滤或者严格过滤的情况下带入到数据库中执行

SQL注入的主要产生原因包括以下几点:

- 不安全的输入验证:应用程序未对用户输入数据进行充分的验证和过滤,导致攻击者可以在输入框、表单或URL参数中插入恶意的SQL代码。

- 动态SQL拼接:应用程序在构造SQL查询语句时,将用户输入数据直接拼接到SQL语句中,而没有使用参数化查询或者预编译语句的方式来处理用户输入。

- 缺乏数据加密:未对敏感数据进行适当的加密处理,导致攻击者可以直接在传输过程中截获数据或在数据库中获取信息。

- 不安全的数据库权限:数据库用户被赋予了过高的权限,使得攻击者在注入成功后可以访问和修改数据库中的信息。

- 不安全的错误处理:应用程序会将错误信息返回给用户,包含了敏感信息,如数据库报错信息、SQL语句结构等,被攻击者利用来推断数据库结构和继续进行注入攻击。

- 版本漏洞:数据库、应用程序或相关软件存在安全漏洞,使得攻击者可以利用这些漏洞绕过安全机制进行注入攻击。

0x1 漏洞分类

SQL注入点根据不同维度可分为:

- 根据 请求方式 分类:

- GET方式请求注入

- POST方式请求注入

- 根据 注入点参数 分类

- 整数型注入

- 字符型注入

- 搜索型注入

- 根据

SQL注入点反馈类型 分类 (重点 )

- union类型 → 联合查询

- 基于错误显示 → 报错注入

- 布尔类型 → 布尔盲注

- 基于时间 → 时间盲注

- 其他类型 → 宽字节注入,header注入,base64,url注入,二次注入,堆叠注入等等

- 根据Web应用的数据库类型分类 (数据库样式扩充)

- SQL(关系型数据库):MySQL,SQLServer,Oracle,PostgreSQL,Access

- NoSQL (非关系型数据库):mongodb,Redis

0x2 漏洞危害

- 数据泄露:攻击者可以通过SQL注入攻击获取数据库中的敏感信息,如用户认证信息、个人身份信息、信用卡信息等。

- 数据篡改:攻击者可以修改数据库中的数据,包括删除数据、更改数据或插入恶意数据,导致数据的不一致性或误导性。

- 数据破坏:攻击者可以对数据库进行破坏性操作,包括删除数据库表、清空数据库等,造成严重的数据损坏。

- 服务器攻击:SQL注入攻击还可能导致服务器受到攻击,包括服务器被占用、服务器崩溃等。

- 后门攻击:攻击者可以在服务器上留下后门,以便日后再次访问数据库或服务器。

0x3 漏洞防御

- 使用参数化查询:使用参数化查询可以防止SQL注入攻击。通过使用预编译的SQL语句和参数,可以避免将用户输入作为SQL查询的一部分。

- 输入验证:对于用户输入的数据进行验证和过滤,确保只接受预期的数据格式,避免接受包含特殊字符的输入。

- 使用ORM框架:ORM(对象关系映射)框架可以帮助开发人员将对象和数据库表之间的映射。ORM框架通常会提供对数据库的访问接口,可以帮助过滤潜在的SQL注入攻击。

- 最小权限原则:为数据库用户分配最小权限,限制他们对数据库的访问和操作权限,避免恶意用户执行危险的操作。

- 定期更新和维护:定期更新数据库系统的补丁和版本,确保系统的安全性。另外,定期审计代码和数据库以检测潜在的漏洞和安全问题。

© 版权声明

THE END

![表情[se] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/se.gif)

![表情[zhayanjian] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/zhayanjian.gif)

![表情[jie] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/jie.gif)

![表情[qiang] - 侠者安全社区](https://www.xiasec.com/wp-content/themes/zibll/img/smilies/qiang.gif)

暂无评论内容